¿Cómo evitar los ataques a la tarjeta SIM?

¿Qué es el ataque a la tarjeta SIM?

La seguridad de la tarjeta SIM puede verse vulnerada por ataques de personas malintencionadas. El término «ataque a la tarjeta SIM» se refiere a un tipo de ciberataque contra la tarjeta SIM de un teléfono. Una tarjeta SIM es un circuito integrado, conocido por las siglas «Subscriber Identity Module», que almacena la información de identificación del abonado de los dispositivos móviles. Las tarjetas SIM suelen contener información como el número de teléfono, el identificador del abonado, información sobre la red y algunas claves de seguridad.

Los ataques a tarjetas SIM suelen tener como objetivo el secuestro del número de teléfono, el robo de información personal o el phishing. Para protegerse contra este tipo de ataques, es importante que los usuarios aumenten su concienciación en materia de seguridad, utilicen contraseñas seguras y mantengan actualizados sus dispositivos móviles.

¿Cómo proteger la cuenta ICRYPEX contra ataques a la tarjeta SIM?

Las opciones de autenticación de dos factores deben estar activadas para mantener a los usuarios de ICRYPEX a salvo de ataques a la tarjeta SIM. En este contexto, la verificación con autenticador, especialmente la verificación con correo electrónico, aumentará su nivel de seguridad.

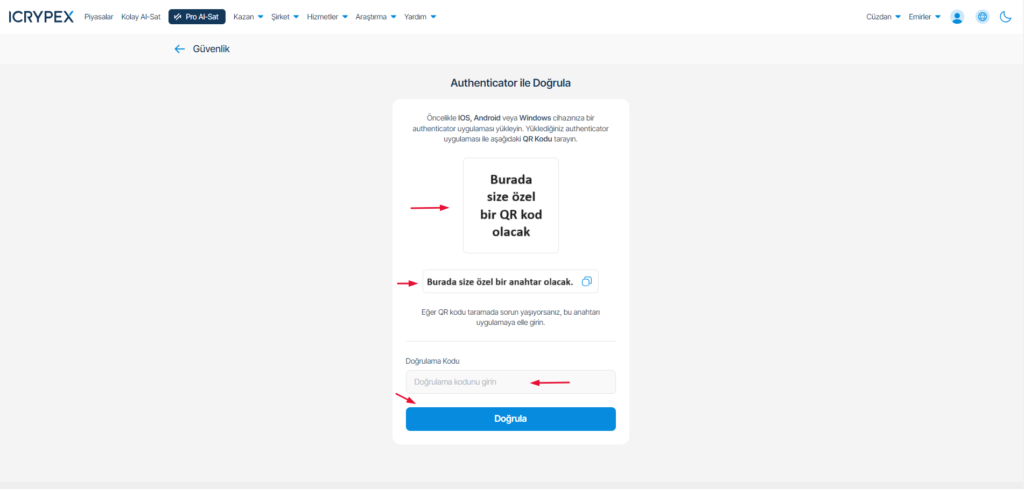

Cómo activar la autenticación con Authenticator

Antes de proceder con este proceso, la aplicación Authenticator de un proveedor de confianza (por ejemplo, Google Authenticator) debe estar instalada en su smartphone. Después de instalar la aplicación Authenticator en su teléfono, puede activar esta opción de verificación en dos pasos en ICRYPEX siguiendo los pasos que se indican a continuación.

Primer paso.

Conéctese a su cuenta ICRYPEX.

Segundo paso.

Haga clic en «Seguridad» en las pestañas que se abren en la sección «Cuenta», arriba a la derecha.

Paso 3

En la pantalla que aparece, haga clic en el botón «Activar» del campo «Autenticación con Authenticator» de la sección «Verificación en dos pasos». Si desea aumentar aún más su nivel de seguridad, también puede activar la opción «Verificación por correo electrónico».

Paso 4

Tras activar la opción «Autenticación con Authenticator», deberá escanear el código QR que aparece en esta pantalla en la aplicación de autenticación instalada en su smartphone. Si tienes problemas para escanear el código QR a través de la aplicación del autenticador, también puedes introducir la clave que te dieron en la aplicación del autenticador. Tras estas operaciones, introduzca el código que le proporcionará la aplicación Authenticator en el campo «Código de verificación» y pulse el botón «Verificar».

Paso 5

Cierre la sesión de su cuenta ICRYPEX y luego, cuando intente volver a iniciar sesión en su cuenta, verá que aparece «Autenticación con Authenticator» en la pantalla de inicio de sesión. A partir de esta etapa, respectivamente;

- Si la opción de verificación por correo electrónico está activada, pulse el botón «Enviar código» en la sección «Verificación por correo electrónico» y, a continuación, introduzca el código enviado a su dirección de correo electrónico en la sección especificada,

- Si la verificación telefónica está activada, pulse el botón «Enviar código» en la sección «Verificación telefónica» e introduzca el código enviado a su teléfono como SMS en la sección especificada,

- Por último, abra su aplicación Authenticator e introduzca el código generado para ICRYPEX en el campo «Autenticación con Authenticator» e inicie sesión en su cuenta haciendo clic en el botón «Verificar» situado en la parte inferior de la página.

Aunque tu tarjeta SIM se vea comprometida como consecuencia de un ataque, seguirás estando autorizado a conectarte a tu cuenta porque el método de autenticación del autenticador está activado.

¿Qué se puede hacer para la seguridad de la cuenta ICRYPEX en caso de ataque a la tarjeta SIM?

Si crees que has sido atacado con una tarjeta SIM y quieres asegurar tu cuenta ICRYPEX, puedes seguir los siguientes pasos.

- Si puede acceder a su cuenta, después de hacerlo, desactive la «Verificación por teléfono» y active la «Verificación por Authenticator» y/o la «Verificación por correo electrónico» en la sección «Verificación en dos pasos» del panel de miembro.

- Poniéndote en contacto con el servicio de asistencia en directo, puedes indicar que te han robado la tarjeta SIM y que, por tanto, quieres congelar tu cuenta. En este caso, su cuenta se congelará lo antes posible y nadie, incluido usted, podrá acceder a ella.

- Puede llamar a nuestro número de teléfono de atención al cliente (0850 255 10 79). Si llama desde otro número de teléfono, su cuenta se congelará lo antes posible si facilita los datos de su cuenta (nombre y apellidos registrados, dirección de correo electrónico y número de teléfono) a nuestros representantes de atención al cliente y proporciona información sobre el asunto.

- Después de haber asegurado su cuenta, puede cambiar su número de teléfono registrado enviando un correo electrónico a [email protected].

- Una vez que esté seguro de la seguridad de su cuenta, deberá llamar a nuestro servicio de atención al cliente para que su cuenta vuelva a estar disponible. Tras las investigaciones necesarias, si no hay ninguna situación sospechosa, su cuenta se reabrirá para su uso.

- Asegúrese de cambiar su contraseña y actualizar sus opciones de verificación en dos pasos cuando su cuenta esté disponible.

Si cree que ha sufrido un ataque a su tarjeta SIM u otros problemas, puede obtener rápidamente ayuda del equipo de expertos de ICRYPEX y garantizar la seguridad de su cuenta. Si tiene alguna pregunta, puede dirigirse a nuestros canales de comunicación que figuran a continuación.

?️ Asistencia en directo

? 0850 255 10 79

Algunos tipos de ataques a tarjetas SIM

Aunque los tipos de ataque a la tarjeta SIM difieren entre sí, tienen un único propósito. Y eso es en beneficio de los usuarios. Con el robo de tarjetas SIM, los atacantes pueden acceder a la información de las cuentas de los usuarios y causarles daños materiales y morales. Algunas de las técnicas de ataque a la tarjeta SIM son las siguientes;

SIMJacker

Este tipo de ataque se debe a la presencia de un fallo en las tarjetas SIM llamado SIMJacker. Un breve SMS enviado a los usuarios crea una puerta trasera (exploit) para la organización del ataque a la tarjeta SIM.

¿Cómo se produce?

El ataque SIMJacker comienza con un SMS enviado al smartphone del usuario. Este SMS permite a la SIM revelar determinados datos o hace posible controlar el dispositivo en el que se transmite el SMS. Además, este tipo de ataque puede dirigirse a todos los sistemas operativos de smartphones, independientemente de Android o IOS.

Los datos que se extraen de la tarjeta SIM incluyen cierta información, como el ID de la célula, el IMEI del dispositivo, etc., que ayuda a identificar la ubicación de los usuarios. Al transferir los datos obtenidos a otro dispositivo, se pueden escuchar las llamadas telefónicas de los usuarios, interceptar la información de las tarjetas de crédito, etc. se puede perjudicar a los usuarios accediendo a mucha información personal.

Intercambio de SIM

Este método de fraude, que puede traducirse al turco como SIM swap, consiste en la captura de información personal mediante el acceso a los datos almacenados en la tarjeta SIM y el uso de esta información capturada para obtener beneficios y abusar de ella. Puede resumirse en que un pirata informático transfiere el número de teléfono de un usuario a una tarjeta SIM.

¿Cómo se produce?

La información personal de la víctima se recopila mediante métodos de ingeniería social. Una vez recopilada esta información, se llama al operador de telefonía móvil del usuario, haciéndose pasar por la víctima, y se le dice que se ha perdido el teléfono y que la tarjeta SIM está dentro, y el atacante exige que se transfiera el número correspondiente a la tarjeta SIM que tiene en su poder.

Si este proceso tiene éxito, las cuentas de los usuarios que eligen SMS como método de verificación de seguridad pueden verse comprometidas. Además, se pueden enviar mensajes a los números registrados en la SIM de la víctima, también en un intento de estafa.

Clonación de SIM

La emisión de tarjetas SIM idénticas se define como clonación de SIM. La clonación de SIM se hace de 2 tipos, legal e ilegal. Cada tarjeta SIM está equipada con tres códigos básicos. El Identificador Internacional de Abonado Móvil (IMSI), que identifica los datos de la SIM en redes internacionales, el código ICCID, que identifica el número de serie de la tarjeta SIM, y el código KI, una clave que identifica y protege la tarjeta en la red. Si se obtienen estos datos, se puede proceder a la clonación de la tarjeta SIM.

¿Cómo se produce?

Para realizar la clonación de tarjetas SIM, se necesita un software que lea los códigos IMSI, ICCID y KI. Este software transfiere los datos leídos en la tarjeta SIM a clonar a la nueva tarjeta SIM. Una vez finalizado el proceso de clonación, ambas tarjetas SIM estarán disponibles para su uso. Si una tarjeta SIM está encendida, la otra está apagada.

Ataque WIB

El ataque WIB funciona como SIMJacker. Se basa en interferir en los dispositivos de los usuarios aprovechando aplicaciones poco conocidas que se ejecutan en las tarjetas SIM. Si este ataque tiene éxito, el atacante puede enviar mensajes de texto, iniciar llamadas, abrir sitios solicitados por el navegador web del usuario, mostrar texto y enviar información de localización.

¿Cómo se produce?

El ataque WIB funciona con un texto SMS especialmente preparado que contiene códigos. El atacante toma el control del teléfono móvil de la víctima de forma remota aprovechando las vulnerabilidades del navegador WIB SIM mediante el envío de un SMS malicioso al número de teléfono de la víctima. Después, puede realizar acciones como enviar sms, realizar llamadas telefónicas, conocer la ubicación de la víctima, lanzar otros navegadores.

Estos son sólo algunos de los ataques a tarjetas SIM. Con el paso de los años, algunos de ellos pueden perder su actividad. Además, también pueden surgir nuevos tipos de ataques. El punto de emergencia de todos ellos está causado por algunas vulnerabilidades de seguridad.

¿Cómo protegerse de los ataques a la tarjeta SIM?

Si no quiere exponerse a este tipo de ataques a través de su tarjeta SIM, existen algunos métodos que puede aplicar personalmente. Si las sigues, es menos probable que te ataquen.

Para estar lo más seguro posible contra los ataques a la tarjeta SIM, puedes hacer lo siguiente;

- Evite enviar datos confidenciales por Wi-Fi en zonas públicas. Aunque sea posible, no utilice conexiones Wi-Fi en zonas públicas.

- Utilice un método de autenticación de dos factores.

- Elija contraseñas seguras y utilice contraseñas diferentes para cada cuenta.

- Evite compartir sus contraseñas, dejándolas por escrito y almacenándolas como archivos.

- Cuidado con los sitios web de phishing y las campañas falsas.

- Utilice software antivirus en su ordenador y dispositivos móviles.

- Compre en sitios web de confianza.

- Reduzca al mínimo el intercambio de datos en las redes sociales.

- Descargue software sólo de fuentes fiables.

- Cuidado con los concursos y enlaces falsos difundidos a través de las redes sociales.

- Evite visitar sitios web que no dispongan de un certificado HTTPS.

- Mantenga actualizados todos sus dispositivos inteligentes, como ordenadores, teléfonos móviles y tabletas.

- Infórmese sobre ciberseguridad.

- Si es posible, prefiera una tarjeta de crédito virtual.

¿Cómo reconocer un ataque a la SIM?

Los ataques a la tarjeta SIM pueden producirse a menudo sin que el usuario sea consciente de ello, pero algunos síntomas pueden ser una señal de que se reconoce un ataque de este tipo. He aquí algunos síntomas para reconocer cuándo una tarjeta SIM ha sido pirateada;

Anomalías en las redes inalámbricas: Los ataques a la tarjeta SIM pueden provocar anomalías en la conexión del dispositivo a redes inalámbricas. Si tu teléfono se conecta a otra red de forma repentina o inesperada, es importante que compruebes esta situación.

Anomalías en tu factura telefónica: Los atacantes pueden secuestrar tu tarjeta SIM y utilizarla en un dispositivo diferente. Esto puede provocar anomalías en tu factura telefónica, como un uso inesperado de datos o llamadas internacionales.

Mensajes o llamadas desconocidos: Como resultado de un ataque a la tarjeta SIM, pueden aumentar los mensajes o llamadas de números desconocidos. Esto puede significar que la tarjeta SIM ha sido comprometida o utilizada en otro dispositivo.

Cambios en la información personal: Existe la posibilidad de que su información personal sea modificada por el ataque a la tarjeta SIM. Si observa cambios inesperados en su agenda telefónica o anomalías en su información personal, debe tenerlo en cuenta.

Pérdida del servicio móvil: Los atacantes pueden afectar a tu servicio móvil con ataques a través de la tarjeta SIM. Si pierdes inesperadamente el servicio de tu teléfono, es importante que compruebes que tu tarjeta SIM es segura.

Anomalías en sus cuentas bancarias o de otro tipo: Los ataques a tarjetas SIM pueden incluir el acceso a cuentas bancarias u otras cuentas en línea a través de códigos de seguridad que llegan por SMS. Si observa una actividad anormal en sus cuentas, debe evaluar esta situación en términos de seguridad de la tarjeta SIM.

Si observas alguno de los síntomas anteriores o tienes dudas sobre la seguridad de tu tarjeta SIM, debes ponerte en contacto inmediatamente con tu operador de telefonía móvil y seguir los pasos que te indicamos para garantizar la seguridad de tu cuenta ICRYPEX.